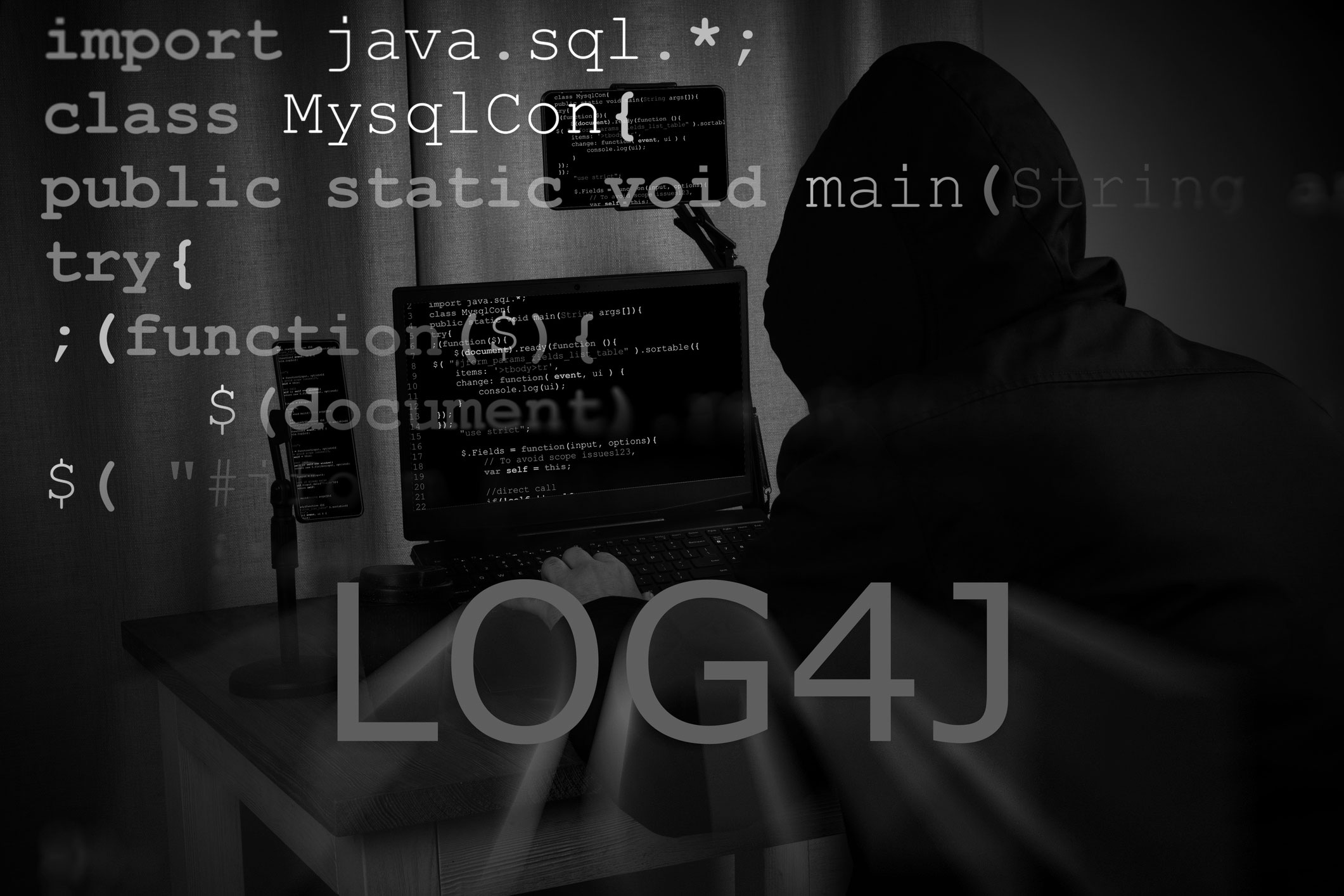

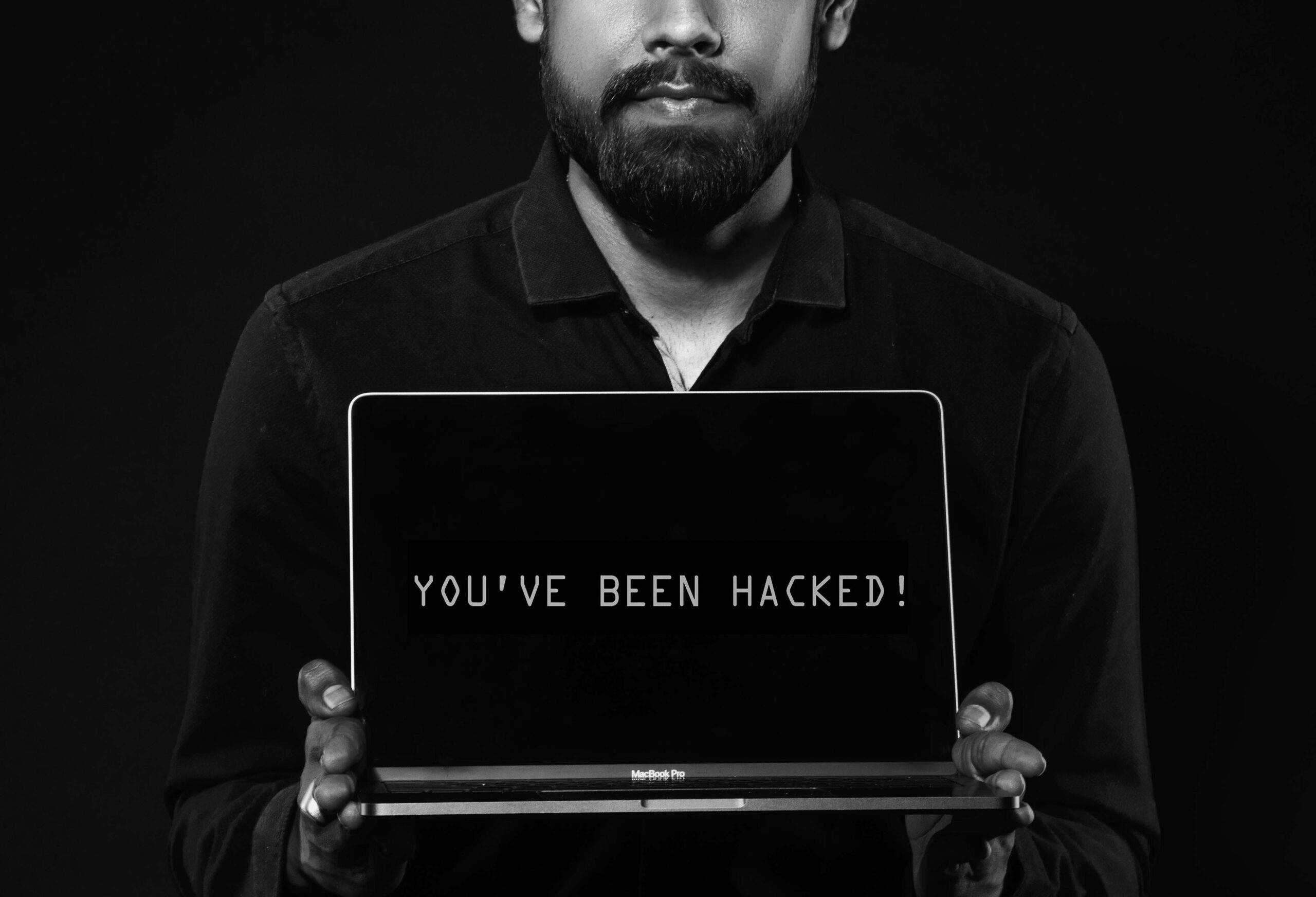

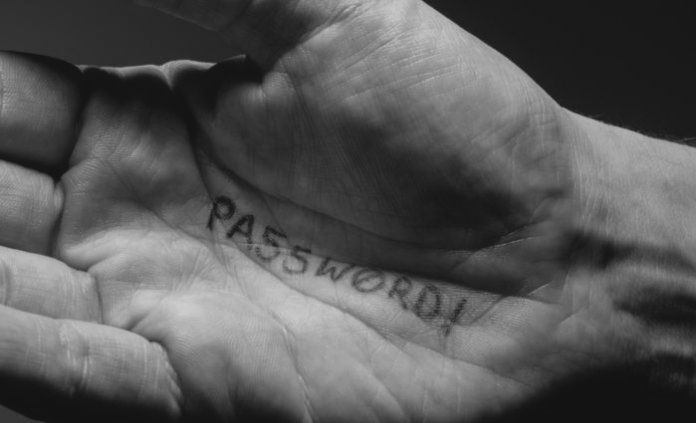

Extra Veilig Mobiel: Houd cybercrime buiten de deur, ook op je telefoon

Dagelijks worden werknemers geconfronteerd met spam-links, valse websites en pas geregistreerde domeinen die gebruikt worden voor cyberaanvallen. Smartphones spelen hierin een grote rol.

Lees meer